J'ai souvent parlé ici de thermostats et de la planification de ceux ci. Si le modèle basic (climate:) a été amélioré au fil du temps, il manquait hélas toujours quelque chose, ce que le nouveau Versatile Thermostat vient combler. Je vais donc m'intéresser à celui ci afin de gérer mon climatiseur. Les intégrations de climatiseurs se calquent en général sur leur thermostat intégré, et de facto de la sonde qui y est intégré. Celle ci placée à l'intérieur de celui ci n'apporte pas la justesse d'une sonde externe qui elle sera placée à un emplacement plus idoine. On peut également imaginer une sonde virtuelle calculant la moyenne de plusieurs sondes physiques. C'est la principale utilité que je trouve à ce nouveau thermostat qui dans mon cas d'usage va commander le thermostat d'origine de mon climatiseur, mais VT peut également fonctionner de façon plus classique en commandant le switch ou le fil pilote d'un classique convecteur ou une vanne thermostatique. Et en plus c'est made in France !

Les plus du Versatile Thermostat :

- La gestion d'une sonde externe (mais également de la température extérieure qui semble prise en compte dans son algorithme).

- La gestion des ouvertures (encore que dans le cas d'un climatiseur je n'apprécie pas trop qu'il le passe à OFF plutôt qu'en ECO ou HG. Une évolution est en cours sur ce point).

- La gestion de la présence et de l'occupation. Dans mon approche je gère déjà ça autrement avec

proximity: et je ne vais pas m'en servir pour l'instant. Mais à terme certainement, ce qui me permettra de supprimer du code.

- Le mode TPI (Time Proportional Interval). TPI est une fonction d'algorithme qui garantit que le dispositif s'allume le moins longtemps possible afin d'atteindre et de maintenir le bon au niveau de confort sélectionné en fonction de la sonde (très utile avec un climatiseur ou si on se contente de lui demander 21° il travaillera en fonction de sa sonde interne). Ce mode demande à faire évoluer les réglages après quelques semaines d'utilisation en fonction des résultats obtenus. De plus les climatiseurs se gèrent en général par paliers de 1°, avec VT on pourra utiliser des consignes intermédiaires.

- La sécurisation, qui manque cruellement aux autres thermostats et peut conduire à des situations dangereuses et couteuses : si VT ne reçoit pas d'informations de la sonde dans un délais ajustable, il passe en mode sécurité et abaisse la température, voire coupe le convecteur.

- La gestion des préréglages. Incomplet pour mon usage, mais cependant assez logique.

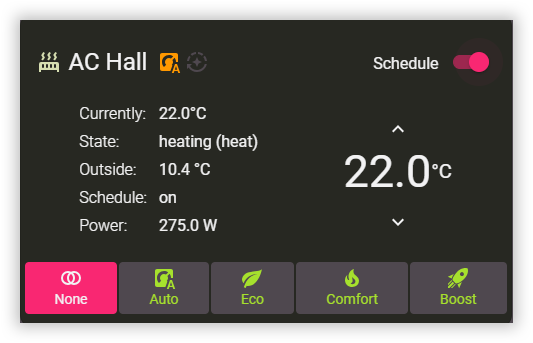

- Une carte Lovelace, qui est le fork de celle d'un autre thermostat. Louable et utile, mais j'aurais préféré que Jean-Marc fasse un fork de celle-ci qui semble laissée à l'abandon.

- Le délestage, inutile dans mon cas, mais qui sera un gros plus quand on a que des convecteurs.

Les préréglages (preset)

Que ce soit manuellement ou avec une planification, il y a deux façons de gérer un appareil de chauffage, à la française ou on défini des modes (ECO/CONFORT/BOOST) et l'on s'en tient à ceux ci, soit on fait varier dynamiquement la température de consigne. Personnellement je fait varier la température de consigne avec la planification dont j'ai parlé plusieurs fois ici. C'est également ce qui est utilisé dans les pays nordiques ou les variation de température sont importantes.

L'objectif étant de mettre à disposition de l'utilisateur final une interface la plus claire possible, les préréglages disponibles dans VT peuvent m'être utiles. On peu par exemple imaginer l'utilisateur qui avoir besoin de booster le chauffage, il le fera alors avec le passage en mode BOOST depuis l'interface.

Se posent alors plusieurs questions :

- Il faut désactiver la planification dynamique qui toutes les 5 minutes va réajuster le thermostat, et donc repasser le thermostat avec les paramètres planifiés.

- Il faut également prévoir le mode de sortie du mode BOOST (que je considère comme une dérogation) :

- Sortie manuelle immédiate : il faut un bouton

- Sortie lors du prochain évènement (tranche horaire planifiée, couché, sortie, etc...) ou non : il faut pouvoir donner à l'utilisateur la possibilité de choisir : il faut un bouton !

Dans ma logique j'aimerais placer ces boutons dans la carte du thermostat. Mais on peut les placer ailleurs.

Sortie manuelle d'un preset

Dans mon cas je réactive simplement l'automation qui gère la planification.

L'idéal aurait été de disposer d'un preset AUTO dont je pourrais récupérer l'état et ainsi réactiver la planification. Il n'est pas possible d'utiliser le preset NONE/MANUAL car celui ci change d'état dès lors que l'on change la consigne.

Faute de disposer d'un preset AUTO (...), le seul preset que je peux détourner est donc celui du mode FROST (hors gel) dont je n'ai pas l'utilité. Je détecte l'action via l'état du VT et je réactive l'automation qui gère la planification (dans la même automation qui me permet de désactiver la planification lorsque je choisit ECO/COMFORT/BOOST), mais également les autres modes du climatiseur (FAN/DRY, etc.).

- id: 56dd275e-3f52-4d8gjk862-5eeft5708a82

description: Comfort - AC - Mode Auto Versatile

alias: "Comfort - AC - Mode Auto Versatile"

mode: restart

trigger:

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'off' }}"

id: "off"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'dry' }}"

id: "off"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'fan_only' }}"

id: "off"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'heat_cool' }}"

id: "off"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'heat' and state_attr('climate.ac_versatile', 'preset_mode') in ['boost', 'comfort', 'eco'] }}"

id: "heat_boost_comfort_eco"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'heat' and state_attr('climate.ac_versatile', 'preset_mode') == 'frost' }}"

id: "heat_frost"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'heat' and state_attr('climate.ac_versatile', 'preset_mode') == 'none' }}"

id: "heat_none"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'cool' and state_attr('climate.ac_versatile', 'preset_mode') in ['boost', 'comfort', 'eco'] }}"

id: "cool_boost_comfort_eco"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'cool' and state_attr('climate.ac_versatile', 'preset_mode') == 'frost' }}"

id: "cool_frost"

- platform: template

value_template: "{{ state_attr('climate.ac_versatile', 'hvac_mode') == 'cool' and state_attr('climate.ac_versatile', 'preset_mode') == 'none' }}"

id: "cool_none"

action:

- choose:

- conditions: "{{ trigger.id in ['off', 'heat_boost_comfort_eco', 'cool_boost_comfort_eco'] }}" # Dérogation, on coupe le schedulle

sequence:

- service: automation.turn_off

target:

entity_id: automation.comfort_ac_immediate

data:

stop_actions: true

- choose:

- conditions: "{{ trigger.id in ['heat_frost', 'cool_frost'] }}"

sequence:

- service: automation.turn_on

target:

entity_id: automation.comfort_ac_immediate

- service: automation.trigger

target:

entity_id: automation.comfort_ac_immediate

data:

skip_condition: true

Sortie automatique d'un preset

Il s'agit ici de savoir si le prochain évènement (plage horaire, lever/coucher, géoloc, etc...) va repasser le thermostat dans le mode planifié ou pas.

Là je vais utiliser une automation déclenchée par mes différents triggers, automation qui sera ON ou OFF selon la volonté de l'utilisateur.

- id: 56efdfd5e-3f52-4ddd-a862-5e21f5708a82

description: Comfort - AC - Restart

alias: "Comfort - AC - Restart"

mode: restart

trigger:

- platform: state

entity_id:

- binary_sensor.heating_ac_1

- binary_sensor.heating_ac_2

- binary_sensor.heating_ac_3

- binary_sensor.heating_ac_4

- binary_sensor.heating_ac_1_d

- binary_sensor.heating_ac_2_d

- binary_sensor.heating_ac_3_d

- binary_sensor.heating_ac_4_d

- input_boolean.to_away

- binary_sensor.life_windows_and_doors_delayed

- input_boolean.presence_ac

- input_boolean.to_sleep # eco heat off cool

- input_boolean.thermostats_ac_on_off

- binary_sensor.lionel_geo # eco heat off cool

- input_boolean.thermostats_away

- input_select.comfort_ac

condition:

- condition: state

entity_id: automation.comfort_ac_immediate

state: "off"

- condition: state

entity_id: input_boolean.thermostats_ac_on_off

state: "on"

action:

- service: automation.turn_on

target:

entity_id: automation.comfort_ac_immediate

- service: automation.trigger

target:

entity_id: automation.comfort_ac_immediate

data:

skip_condition: true

Surveillance

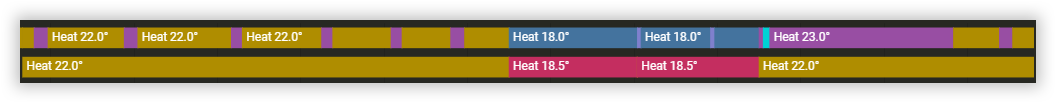

S'agissant d'un "sur thermostat" il est intéressant de savoir ce qui se passe et si possible visuellement. Je vais donc créer deux sensor: / template: qui vont me permettre de suivre et comparer l'état de ces deux thermostats.

sensor:

- platform: template

sensors:

temp_up_th_ac: # Pour History Graph

friendly_name: "TH AC"

value_template: >

{% if is_state('climate.daikin', 'heat') %}

Heat {{state_attr ('climate.daikin', 'temperature')}}°

{% elif is_state('climate.daikin', 'cool') %}

Cool {{state_attr ('climate.daikin', 'temperature')}}°

{% else %}

Off

{% endif %}

temp_up_th_ac_vt: # Pour History Graph

friendly_name: "TH AC Versatile"

value_template: >

{% if is_state('climate.ac_versatile', 'heat') %}

Heat {{state_attr ('climate.ac_versatile', 'temperature')}}°

{% elif is_state('climate.ac_versatile', 'cool') %}

Cool {{state_attr ('climate.ac_versatile', 'temperature')}}°

{% else %}

Off

{% endif %}

Visuellement ça me donne deux lignes, la première représente le vrai thermostat du climatiseur tandis que la seconde celui du VT. Et l'on voit bien que pour une consigne fixée ici à 22° le VT pousse parfois le climatiseur à 23°.

Quand je l'utilisait en direct je lui demandais généralement 23° pour obtenir 22° à la sonde. C'est plus que les recommandations étatiques me direz vous, mais il y a une raison ! Avoir 22° dans le hall / couloir me permet d'avoir de 19° à 21° dans les pièces adjacentes, dans lesquelles les convecteurs ne se déclenchent que très rarement, au point que cet hiver je les ai laissés tous OFF. Le seul cas ou ils sont maintenant utiles étant lorsque mes enfants sont présents et ferment les portes de leur chambre (il est bien connu que les ados s'isolent... Et encore le, PC gamer de mon fils doit lui assurer une part de chauffage...).

Economies

Ici on entre dans un domaine difficilement mesurable. En effet la consommation d'un climatiseur est fonction d'une multitude de paramètres, les horaires, le temps qu'il fait, le nombre d'occupants, etc... Il n'en reste pas moins que si je compare la consommation de mon climatiseur avant et après la mise e place du VT j'ai l'impression d'avoir réduit la conso de ± 10%. C'est subjectif et ça demande à être affiné. Par contre ce qui est certain c'est que le fait de ne quasiment plus activer les convecteurs constitue un gain énorme. Et conjugué à une ITE réalisée en 2022 et l'automatisation des volets roulants en fonction de l'ensoleillement, j'ai grandement gagné en confort et en cout.

L'interface

Il y a longtemps que j'utilise la carte Simple Thermostat qui est très malléable et permet l'affichage d'une multitude d'informations.

Hélas cette carte ne semble plus maintenue et je n'ai pas les compétences pour reprendre le développement, Jean-Marc si tu me lis...

Conclusion

VT est un vrai plus pour le confort ! Je n'ai pas abordé ici la partie refroidissement du climatiseur et je le ferait cet été quand els conditions seront réunies.

En plus c'est made in France et vous pouvez communiquer facilement avec Jean-Marc qui en est l'auteur et se montre très disponible sur le forum HACF ou sur GitHub. Merci à lui !